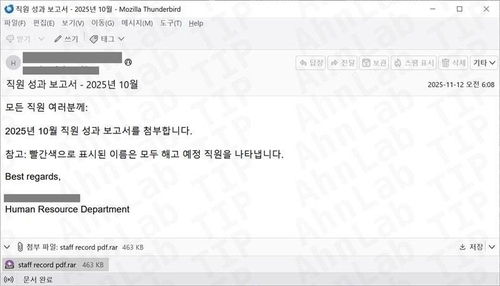

안랩은 24일 인사팀 사칭 메일로 위장한 피싱 메일을 발견하고 주의를 당부했다. 공격자는 기업 인사팀을 사칭해 ‘직원 성과 보고서’라는 제목의 메일을 발송했으며 빨간색으로 표시된 이름은 해고 예정 직원을 나타낸다며 첨부파일을 열어보도록 자극했다. 메일에는 ‘직원 기록 pdf’라는 이름의 첨이 포함됐지만 실제 확장자는 .rar이었으며 일반 PDF 문서로 오인됐다. 사용자가 첨부파일을 열면 압축파일이 다운로드되며 내부에는 실행파일이 포함돼 있다. 해당 파일을 실행할 경우 PC 화면과 키 입력 수집, 웹캠과 마이크 접근, 브라우저 저장 정보 탈취 등 원격 제어 악성코드가 동작한다. 안랩은 발신자 이메일 주소 도메인의 유효성 확인, 출처가 불분명한 메일 속 첨부파일 및 인터넷 주소 실행 금지, PC, OS, 소프트웨어, 인터넷 브라우저 등에 대한 최신 보안 패치 적용, 백신 실시간 감시 기능 실행 등을 당부했다. 임문주 안랩 분석팀 매니저는 “메일의 발신자와 내용을 주의 깊게 확인하는 습관을 갖고, 피싱이 의심되는 사례는 주변 구성원과 공유해 피해를 함께 예방해야 한다”고 말했다.

안랩은 연말연시 기간에 인사 평가 관련 안내 메일이 잦아지며 임직원의 경계심이 낮아진 틈을 파고든 것이 특징이라고 설명했다. 공격자는 인사 평가 관련 안내 메일이 잦아지는 연말연시를 노려 피싱 메일을 유포했다. 메일의 발신자와 내용을 주의 깊게 확인하는 습관이 필요하며 피싱이 의심되는 사례는 주변 구성원과 공유되어야 한다.

메일의 발신자 이메일 주소 도메인의 유효성 확인은 피해 예방에 핵심적이다. 출처가 불분명한 메일 내 첨부파일과 URL은 실행 금지되어야 하며, PC, OS, 소프트웨어, 인터넷 브라우저 등에 대한 최신 보안 패치 적용이 필요하다. 백신 실시간 감시 기능은 악성 파일 실행 시 즉각 반응해야 한다.

악성 메일은 ‘직원 기록 pdf’라는 이름의 첨부파일을 포함하며, 이 파일은 확장자가 숨겨진 압축파일이었다. 이를 열면 내부의 실행 파일이 작동하고 원격 제어 악성코드가 설치된다. 감염될 경우 화면과 키 입력 수집은 물론 웹캠·마이크 접근, 브라우저 저장 정보 탈취 등 광범위한 피해로 이어질 수 있다.

@Meerae AI 빅데이터 연구소 meerae.info@gmail.com